|

|

Theo các chuyên gia, khai thác lỗ hổng nghiêm trọng Ghostcat trên phần mềm mã nguồn mở Apache Tomcat, hacker có thể đánh cắp mật khẩu hoặc API token, thậm chí chiếm quyền điều khiển máy chủ (Ảnh minh họa: Internet) |

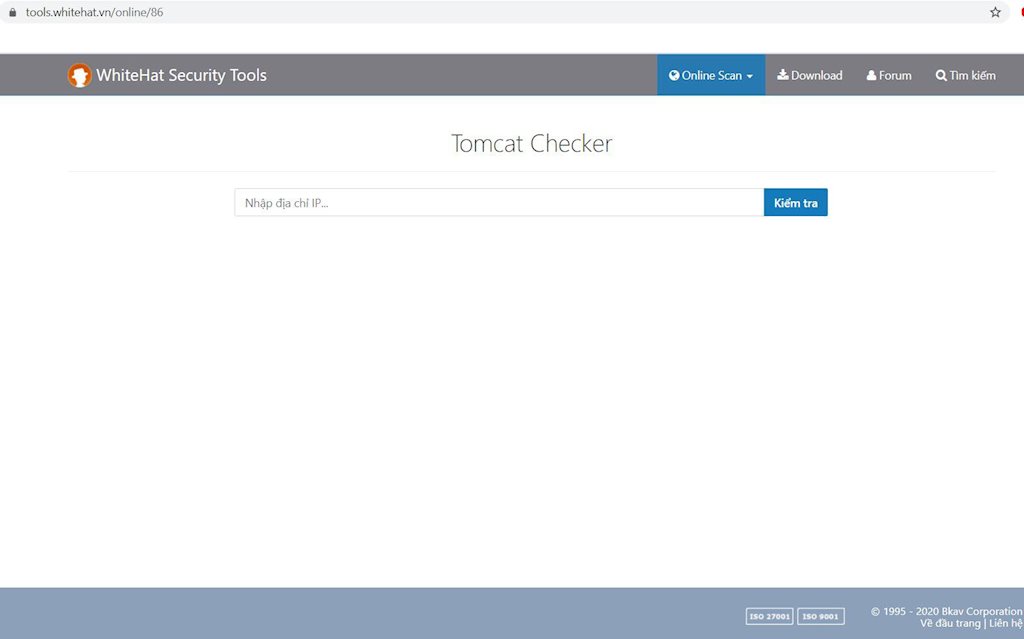

Cụ thể, theo hướng dẫn của Công đồng an ninh mạng Việt Nam WhiteHat (WhiteHat.vn), để kiểm tra xem máy chủ của đơn vị mình có tồn tại lỗ hổng Ghostcat trên Apache Tomcat, trên trang tools.whitehat.vn, doanh nghiệp, tổ chức cần click vào mục Online Scan, chọn công cụ “Tomcat Checker”, sau đó nhập domain cần kiểm tra.

|

|

Cộng đồng an ninh mạng Việt Nam WhiteHat hiện đã phát hành công cụ miễn phí để kiểm tra online máy chủ có tồn tại lỗ hổng Ghostcat trên Apache Tomcat. |

Trường hợp máy chủ của đơn vị đã được cập nhật bản vá phần mềm, công cụ sẽ hiển thị thông báo “Hệ thống an toàn". Nếu máy chủ chưa được cập nhật bản vá, màn hình sẽ hiển thị thông báo “Hệ thống có thể bị khai thác”, khi đó doanh nghiệp, tổ chức cần ngay lập tức cập nhật bản vá để đảm bảo an toàn cho hệ thống. Trong trường hợp người dùng không thể nâng cấp phiên bản máy chủ bị ảnh hưởng ngay lập tức, có thể khắc phục tạm thời bằng cách tắt “AJP Connector”.

Ghostcat là một lỗ hổng trong giao thức AJP Tomcat (Apache JServ Protocol) của Apache TomCat, phần mềm web server mã nguồn mở miễn phí, được sử dụng để chạy các ứng dụng web lập trình bằng ngôn ngữ Java.

Được theo dõi với mã CVE-2020-1938 (CVSS 9.8), lỗ hổng nghiêm trọng Ghostcat được tin tặc khai thác dưới dạng chèn ký tự đặc biệt trong lúc gửi những yêu cầu tới máy chủ để đọc mã nguồn hoặc các thông tin file cấu hình máy chủ. Khi nắm được các file cấu hình này, tin tặc có thể tiếp cận và cài đặt backdoor (cửa hậu) để chiếm quyền điều khiển từ xa và thực thi các cuộc tấn công mạng khác.

Theo các chuyên gia, lỗ hổng Ghostcat hiện đã được phát hiện trên tất cả các phiên bản (9.x/8.x/7.x/6.x) của Apache Tomcat phát hành trong suốt 13 năm qua. Công cụ tìm kiếm lỗ hổng BinaryEdge cho thấy, hiện nay có hơn một triệu máy chủ Tomcat đang hoạt động, do đó các chuyên gia khuyến nghị rằng, tất cả doanh nghiệp, cá nhân sử dụng Apache Tomcat mà không cập nhật lên phiên bản mới nhất đều nằm trong danh sách có thể trở thành con mồi của kẻ tấn công.