Nhà nghiên cứu bảo mật Mordechai Guri, người đứng đầu bộ phận R&D của trường Đại học Ben-Gurion, Israel, nổi tiếng với hàng loạt nghiên cứu về các kỹ thuật ăn trộm dữ liệu theo những cách không ai ngờ tới. Mới đây nhất Guri cùng nhóm của mình đã cho thấy khả năng ăn trộm dữ liệu nhạy cảm trong một máy tính cô lập, không có kết nối mạng mà cũng không có khe cắm thẻ Wifi.

Được các nhà nghiên cứu đặt tên là Air-Fi, kỹ thuật này sẽ biến thanh RAM thành một bộ phát dữ liệu không dây và truyền dữ liệu trong máy tính ra bên ngoài. Kỹ thuật này có thể không mấy đáng ngại đối với người dùng thông thường, nhưng có thể là mối đe dọa nguy hiểm đối với nhà quản trị của những hệ thống cô lập.

Các hệ thống cô lập này thường là những máy tính nằm trong mạng nội bộ, mà không có truy cập internet từ bên ngoài. Các hệ thống này thường được sử dụng trong các mạng lưới của chính phủ, doanh nghiệp lớn hoặc trong giới quân sự để lưu trữ các dữ liệu nhạy cảm hoặc các tài sản trí tuệ.

Kỹ thuật tấn công Air-Fi

Kỹ thuật tấn công này xoay quanh một nguyên lý cơ bản là bất kỳ thiết bị điện tử nào cũng phát ra sóng điện từ khi có dòng điện chạy qua chúng.

Trong khi đó, Wifi cũng là một dạng sóng radio hay về bản chất, cũng là sóng điện từ. Do vậy, Guri cho rằng, những kẻ tấn công có thể cài một đoạn mã độc vào các máy tính cô lập để từ đó thao túng dòng điện trong thanh RAM máy tính, buộc nó phát ra các sóng điện từ với tần số tương tự như băng tần tín hiệu của Wifi thông thường (2.400 GHz).

Trong nghiên cứu của mình với tựa đề Air-Fi: Generating Convert Wifi Signals from Air-Gapped Computers (Air-Fi: Tạo ra tín hiệu Wifi từ các máy tính cô lập), Guri đã chứng minh rằng, việc căn chỉnh thời điểm đọc ghi một cách hoàn hảo trên thanh RAM máy tính có thể làm bộ nhớ máy tính phát ra tần số điện từ tương đương với tín hiệu Wifi tương đối yếu.

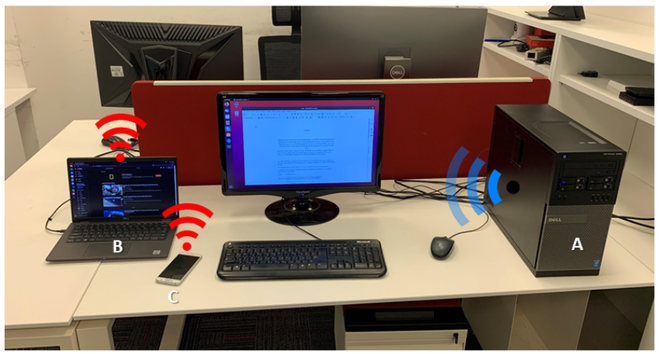

Tín hiệu này sẽ làm các hệ thống cô lập kết nối với bất kỳ thiết bị nào có ăng ten Wifi, bao gồm smartphone, laptop, thiết bị IoT, smartwatch và nhiều thiết bị khác nữa. Điều đó làm mất đi tính cô lập của các hệ thống này, khiến nó có thể truyền những dữ liệu nhạy cảm ra các thiết bị bên ngoài.

Trong bài thử nghiệm của mình, Guri và nhóm nghiên cứu có thể buộc các dàn máy tính cô lập truyền dữ liệu với tốc độ 100 bit/s tới các thiết bị cách đó vài mét. Cho dù tốc độ này khá chậm so với các Wifi thông thường (có thể lên tới 100 Mbps, gấp 1 triệu lần so với tốc độ kể trên), nhưng nếu kẻ tấn công có đủ thời gian mình cần, lượng dữ liệu bị rò rỉ có thể vô cùng tai hại.

Cách thức tấn công của kỹ thuật này không chỉ hiếm có ai biết tới, mà ông Guri còn cho biết, kỹ thuật tấn công này là một trong những cách thức dễ thực hiện nhất khi kẻ tấn công không cần phải chiếm quyền admin trong hệ thống để cài đặt mã độc thao túng dòng điện qua thanh RAM.

Hơn nữa, kỹ thuật tấn công này còn có thể áp dụng trên bất kỳ hệ điều hành nào, ngay cả trên các máy ảo.

Trong khi hầu hết các thanh RAM ngày nay có thể phát ra tín hiệu ở tần số 2.400 GHz, còn đối với các thanh RAM cũ hơn, kẻ tấn công sẽ cần ép xung để nó có thể đạt tới tần số mong muốn nhằm truyền dữ liệu ra bên ngoài.

Chính vì vậy, trong tài liệu của Guri, ông cũng đề cập đến nhiều phương pháp nhằm bảo vệ các hệ thống cô lập khỏi cuộc tấn công này. Một trong các biện pháp đó là lắp đặt thiết bị để chặn bất kỳ tín hiệu Wifi nào trong khu vực đặt các hệ thống cô lập.

Bên cạnh Air-Fi, Guri và nhóm của ông đã tìm ra hàng loạt kỹ thuật trích xuất dữ liệu từ những điều chẳng ai ngờ tới, ví dụ, ăn trộm dữ liệu từ hoạt động của đèn LED trên ổ HDD, từ tín hiệu điện từ không dây phát ra từ GPU, từ âm thanh do quạt tản nhiệt của GPU phát ra, từ sóng âm do hoạt động đọc ghi của ổ HDD phát ra, thậm chí cả từ luồng nhiệt phát ra từ các máy tính không có kết nối mạng ...

Theo GenK